Um ator que os pesquisadores de segurança chamam de Prolific Puma vem fornecendo serviços de encurtamento de links para cibercriminosos há pelo menos quatro anos, mantendo um perfil suficientemente discreto para operar sem ser detectado.

Em menos de um mês, a Prolific Puma registrou milhares de domínios, muitos deles no domínio de primeiro nível dos EUA (usTLD), para ajudar na entrega de phishing, golpes e malware.

Serviço de URL curto para cibercriminosos

Pesquisadores da Infoblox, um fornecedor de segurança focado em DNS que analisa 70 bilhões de consultas DNS diariamente, observaram pela primeira vez a atividade da Prolific Puma há seis meses, após detectar um algoritmo de geração de domínio registrado (RDGA) para criar os nomes de domínio para o serviço malicioso de encurtamento de URL.

Usando detectores de DNS especializados, eles conseguiram rastrear a rede maliciosa à medida que ela evoluía e abusava do usTLD para facilitar o crime na Internet.

Devido à natureza dos serviços de encurtamento de links, a Infoblox conseguiu rastrear os links curtos, mas não a página de destino final, apesar de detectar um grande número de domínios interconectados exibindo comportamento suspeito.

“Acabamos capturando vários casos de links encurtados redirecionando para páginas de destino finais que eram sites de phishing e scam” – Infoblox

Alguns dos links curtos do Prolific Puma levavam diretamente ao destino final, mas outros apontavam para vários redirecionamentos, até mesmo outros links encurtados, antes de chegar à página de destino.

A Infoblox diz que também houve casos em que o acesso ao link curto levou o usuário a um desafio CAPTCHA, provavelmente para proteção contra verificações automatizadas.

Devido a essa inconsistência no que os links curtos do Prolific Puma carregam em seguida, os pesquisadores acreditam que vários atores estão usando o serviço.

O método de entrega desses links também varia e inclui mídias sociais e anúncios, mas as evidências apontam para mensagens de texto como canal principal.

Operação massiva

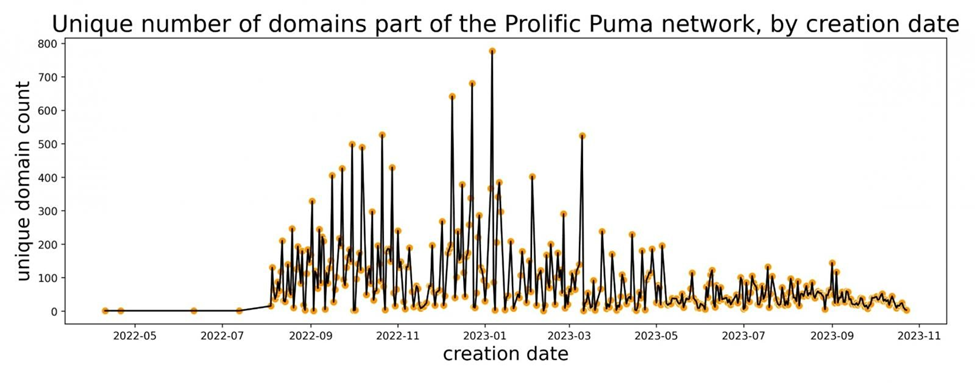

O tamanho da operação Prolific Puma descoberta pela Infoblox é impressionante. O ator registrou até 75.000 nomes de domínio exclusivos desde abril de 2022.

Observando os domínios únicos na rede do ator, os pesquisadores observaram no início do ano um pico de cerca de 800 domínios de até quatro personagens criados em um único dia.

Fonte: Infoblox

Os domínios prolíficos da Puma estão espalhados por 13 TLDs. Desde maio deste ano, porém, o ator utilizou o usTLD para mais da metade do total de domínios criados, sendo a média diária de 43.

Desde meados de outubro, os pesquisadores notaram o fechamento de 2.000 domínios no usTLD, indicando atividades prolíficas da Puma que estão por trás da proteção de registro privado.

Vale ressaltar que registros privados não são permitidos no namespace .US de acordo com a política atual e o registrante é obrigado a fornecer informações precisas e verdadeiras.

Além disso, os registradores têm a obrigação de não oferecer registros de domínios privados aos registrantes de nomes de domínio .US.

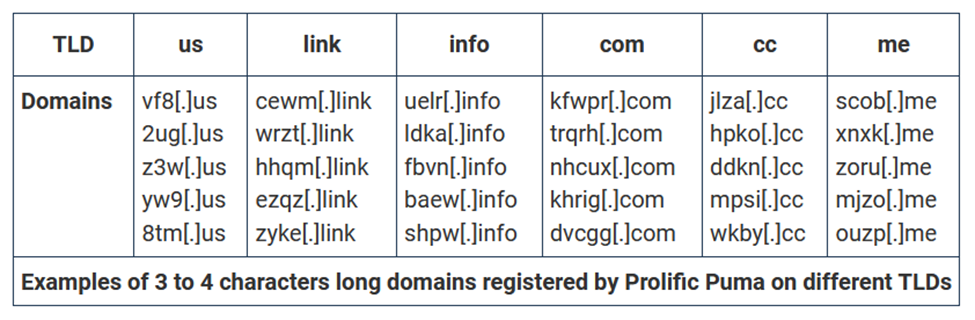

Normalmente, os domínios Prolific Puma são alfanuméricos, pseudoaleatórios e variam em tamanho, sendo os de três ou quatro caracteres os mais comuns. No entanto, os pesquisadores observaram domínios de até sete caracteres.

Nos últimos três anos, o ator utilizou hospedagem principalmente do NameSilo, um registrador de domínios de internet barato que é frequentemente abusado por cibercriminosos, que oferece uma API para registro em massa.

Para evitar o escrutínio e a detecção, a Prolific Puma envelhece seus domínios, deixando-os inativos ou estacionados por várias semanas. Durante esse período, o ator faz algumas consultas de DNS para ganhar reputação.

Quando estiver pronto para uso, o ator transfere os domínios para um provedor de hospedagem à prova de balas, pagando em criptomoeda Bitcoin por um servidor virtual privado com serviço com endereço IP dedicado.

A Infoblox descobriu que alguns desses domínios são abandonados após um período, mas o registro DNS ainda aponta para o IP dedicado.

Os pesquisadores acreditam que a Prolific Puma fornece apenas o serviço de link curto e não controla as landing pages, mas não exclui a possibilidade de que o mesmo ator execute toda a operação.

Abaixo está um exemplo de como o serviço da Prolific Puma é usado em uma campanha com uma página de phishing solicitando credenciais e um pagamento, para finalmente entregar um plugin de navegador malicioso.

Segundo a Infoblox, o ator não anuncia seu serviço de gordura nos mercados subterrâneos, mas é o maior e mais dinâmico. O uso de dezenas de milhares de nomes de domínio registrados em vários registradores permite que eles passem despercebidos.

“Embora os provedores de segurança possam identificar e bloquear o conteúdo final, sem uma visão mais ampla é difícil ver o escopo completo da atividade e associar os domínios sob um único ator de ameaça ao DNS” – Infoblox

A Infoblox conseguiu descobrir a operação massiva por meio de algoritmos que sinalizam domínios suspeitos ou maliciosos. Por meio de logs de consulta de DNS passivos, domínios recém-consultados, registrados ou configurados são avaliados e sinalizados como suspeitos ou maliciosos se atenderem aos critérios para associá-los a um agente de ameaça de DNS.

A descoberta da Prolific Puma começou com análises automatizadas, que revelaram alguns domínios relacionados. Quando a empresa implantou algoritmos para descoberta de RDGA no início deste ano, os domínios usados foram identificados em grupos. Outro algoritmo correlacionou os clusters de domínio e os atribuiu a um único ator de ameaça ao DNS.

O relatório da Infoblox fornece um conjunto de indicadores para a atividade Prolific Puma que inclui encurtadores de links que hospedam endereços IP e domínios, redirecionamento e páginas de destino e um endereço de e-mail encontrado nos dados de registro de domínio.

Comentários