Uma operação de ransomware tem como alvo os administradores de sistema do Windows, exibindo anúncios do Google para promover sites de download falsos de Putty e WinSCP.

WinSCP e Putty são utilitários populares do Windows, sendo WinSCP um cliente SFTP e cliente FTP e Putty um cliente SSH.

Os administradores de sistema geralmente têm privilégios mais elevados em uma rede Windows, o que os torna alvos valiosos para agentes de ameaças que desejam se espalhar rapidamente por uma rede, roubar dados e obter acesso ao controlador de domínio de uma rede para implantar ransomware.

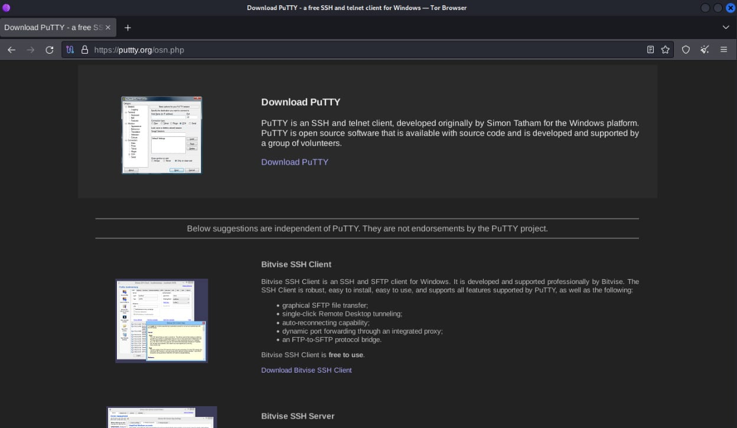

Um relatório recente da Rapid7 diz que uma campanha de mecanismo de pesquisa exibiu anúncios de sites falsos de Putty e WinSCP ao pesquisar por download de wincp ou download de putty. Não está claro se esta campanha ocorreu no Google ou no Bing.

Esses anúncios usavam nomes de domínio de typosquatting como puutty.org, puutty[.]org, wnscp[.]net e vvinscp[.]net.

Embora esses sites se passassem pelo site legítimo do WinSCP (winscp.net), os agentes da ameaça imitaram um site não afiliado do PuTTY (putty.org), que muitas pessoas acreditam ser o site real. O site oficial do PuTTY é https://www.chiark.greenend.org.uk/~sgtatham/putty/. Esses sites incluem links para download que, quando clicados, irão redirecioná-lo para sites legítimos ou baixar um arquivo ZIP dos servidores do agente da ameaça, com base no fato de você ter sido encaminhado por um mecanismo de pesquisa ou outro site na campanha.

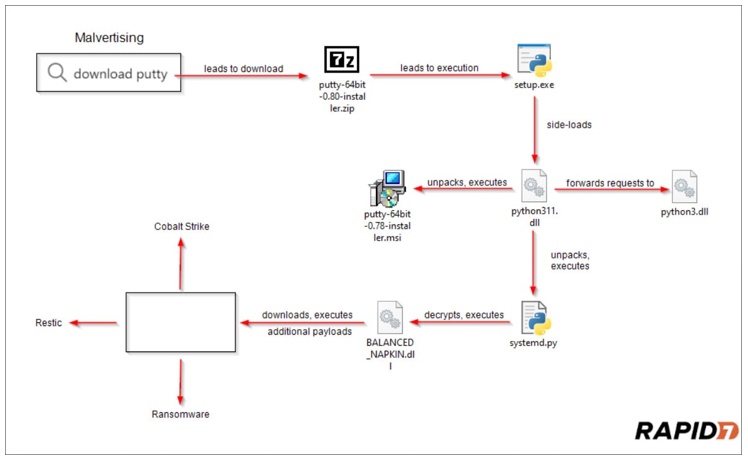

Os arquivos ZIP baixados contêm um executável Setup.exe, que é um executável renomeado e legítimo para Python para Windows (pythonw.exe) e um arquivo python311.dll malicioso.

Quando o executável pythonw.exe for iniciado, ele tentará iniciar um arquivo python311.dll legítimo. No entanto, os agentes da ameaça substituíram esta DLL por uma versão maliciosa carregada usando DLL Sideloading.

Quando um usuário executa o Setup.exe, pensando que está instalando PuTTY ou WinSCP, ele carrega a DLL maliciosa, que extrai e executa um script Python criptografado.

Este script instalará o kit de ferramentas pós-exploração Sliver, uma ferramenta popular usada para acesso inicial a redes corporativas.

Rapid7 diz que o ator da ameaça usou o Sliver para lançar remotamente outras cargas úteis, incluindo beacons Cobalt Strike. O hacker usou esse acesso para exfiltrar dados e tentar implantar um criptografador de ransomware.

Embora o Rapid7 tenha compartilhado detalhes limitados sobre o ransomware, os pesquisadores dizem que a campanha é semelhante às vistas pela Malwarebytes e pela Trend Micro, que implantaram o agora desativado ransomware BlackCat/ALPHV.

“Em um incidente recente, Rapid7 observou o agente da ameaça tentar exfiltrar dados usando o utilitário de backup Restic e, em seguida, implantar ransomware, uma tentativa que acabou sendo bloqueada durante a execução”, explica Tyler McGraw da Rapid7.

“As técnicas, táticas e procedimentos (TTP) relacionados observados pelo Rapid7 são uma reminiscência das campanhas anteriores do BlackCat/ALPHV, conforme relatado pela Trend Micro no ano passado.”

Os anúncios em mecanismos de pesquisa se tornaram um grande problema nos últimos anos, com vários agentes de ameaças utilizando-os para enviar malware e sites de phishing.

Esses anúncios eram de programas populares, incluindo Keepass, CPU-Z, Notepad++, Grammarly, MSI Afterburner, Slack, Dashlane, 7-Zip, CCleaner, VLC, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird e Bravo.

Mais recentemente, um agente de ameaças publicou anúncios do Google que incluíam o URL legítimo da plataforma de negociação de criptografia Whales Market. No entanto, o anúncio levou a um site de phishing contendo um cryptodrainer para roubar a criptomoeda dos visitantes.

Comentários