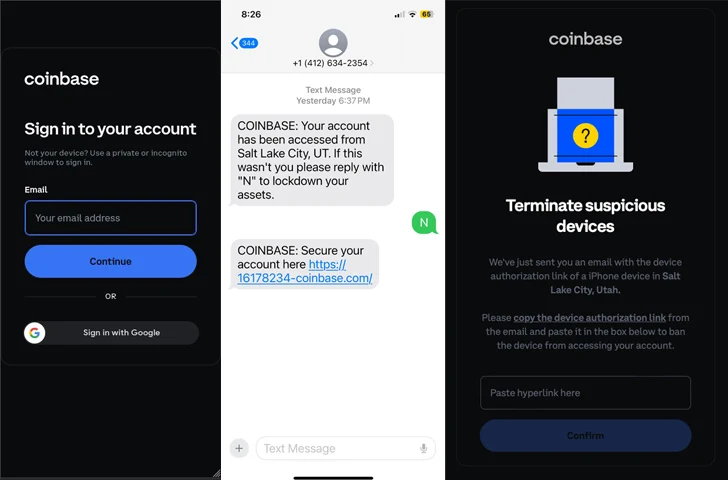

Foi observado um novo kit de phishing personificando as páginas de login de serviços de criptomoeda conhecidos como parte de um cluster de ataque de codinome CryptoChameleon, projetado para atingir principalmente dispositivos móveis.

“Este kit permite que os invasores criem cópias carbono de páginas de login único (SSO) e, em seguida, usem uma combinação de e-mail, SMS e phishing de voz para induzir o alvo a compartilhar nomes de usuário, senhas, URLs de redefinição de senha e até mesmo IDs com foto de centenas de vítimas, principalmente nos Estados Unidos”, disse a Lookout em um relatório.

Os alvos do kit de phishing incluem funcionários da Comissão Federal de Comunicações (FCC), Binance, Coinbase e usuários de criptomoedas de várias plataformas como Binance, Coinbase, Gemini, Kraken, ShakePay, Caleb & Brown e Trezor. Mais de 100 vítimas foram vítimas de phishing com sucesso até o momento.

As páginas de phishing são projetadas de forma que a tela de login falsa seja exibida somente após a vítima concluir um teste CAPTCHA usando hCaptcha, evitando assim que ferramentas de análise automatizadas sinalizem os sites.

Em alguns casos, essas páginas são distribuídas por meio de chamadas telefônicas e mensagens de texto não solicitadas, falsificando a equipe de suporte ao cliente de uma empresa sob o pretexto de proteger sua conta após um suposto hack.

Depois que o usuário insere suas credenciais, ele é solicitado a fornecer um código de autenticação de dois fatores (2FA) ou a “esperar” enquanto afirma verificar as informações fornecidas.

“O invasor provavelmente tenta fazer login usando essas credenciais em tempo real e, em seguida, redireciona a vítima para a página apropriada, dependendo de quais informações adicionais são solicitadas pelo serviço MFA que o invasor está tentando acessar”, disse Lookout.

O kit de phishing também tenta dar uma ilusão de credibilidade, permitindo que o operador personalize a página de phishing em tempo real, fornecendo os dois últimos dígitos do número de telefone real da vítima e selecionando se a vítima deve ser solicitada a fornecer um número de seis ou sete dígitos. símbolo.

A senha de uso único (OTP) inserida pelo usuário é então capturada pelo agente da ameaça, que a utiliza para entrar no serviço online desejado usando o token fornecido. Na próxima etapa, a vítima pode ser direcionada para qualquer página da escolha do invasor, incluindo a página de login legítima do Okta ou uma página que exibe mensagens personalizadas.

Lookout disse que o modus operandi do CryptoChameleon se assemelha às técnicas usadas pelo Scattered Spider, especificamente em sua representação de Okta e no uso de domínios que foram previamente identificados como afiliados ao grupo.

“Apesar dos URLs e páginas falsificadas parecerem semelhantes ao que o Scattered Spider pode criar, existem recursos e infraestrutura C2 significativamente diferentes no kit de phishing”, disse a empresa. “Esse tipo de cópia é comum entre grupos de agentes de ameaças, especialmente quando uma série de táticas e procedimentos tiveram tanto sucesso público”.

Atualmente também não está claro se este é o trabalho de um único ator de ameaça ou se é uma ferramenta comum usada por diferentes grupos.

“A combinação de URLs de phishing de alta qualidade, páginas de login que combinam perfeitamente com a aparência dos sites legítimos, um senso de urgência e uma conexão consistente por meio de SMS e chamadas de voz é o que deu aos atores da ameaça tanto sucesso no roubo de dados de alta qualidade. “, observou Lookout.

O desenvolvimento ocorre no momento em que o Fortra revela que as instituições financeiras no Canadá foram alvo de um novo grupo de phishing como serviço (PhaaS) chamado LabHost, ultrapassando seu rival Frappo em popularidade em 2023.

Os ataques de phishing do LabHost são realizados por meio de uma ferramenta de gerenciamento de campanha em tempo real chamada LabRat, que torna possível encenar um ataque adversário no meio (AiTM) e capturar credenciais e códigos 2FA.

Também foi desenvolvida pelo agente da ameaça uma ferramenta de spam de SMS chamada LabSend, que fornece um método automatizado para enviar links para páginas de phishing da LabHost, permitindo assim que seus clientes montem campanhas de smishing em grande escala.

“Os serviços LabHost permitem que os agentes de ameaças atinjam uma variedade de instituições financeiras com recursos que vão desde modelos prontos para uso, ferramentas de gerenciamento de campanha em tempo real e iscas de SMS”, disse a empresa.

Fonte: https://thehackernews.com/2024/03/new-phishing-kit-leverages-sms-voice.html

Comentários