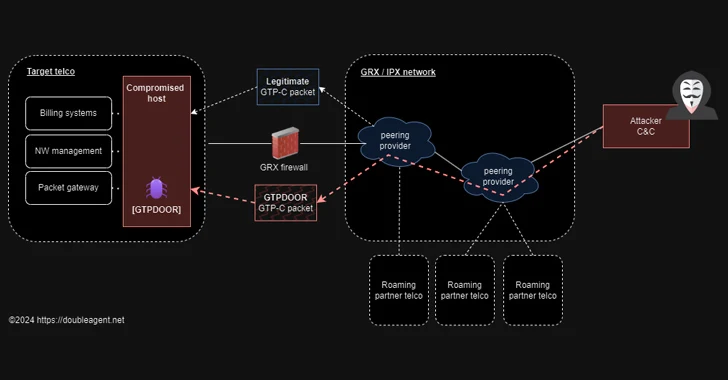

Os caçadores de ameaças descobriram um novo malware para Linux chamado GTPDOOR, projetado para ser implantado em redes de telecomunicações adjacentes a centrais de roaming GPRS (GRX).

O malware é novo porque utiliza o GPRS Tunneling Protocol (GTP) para comunicações de comando e controle (C2).

O roaming GPRS permite que os assinantes acessem seus serviços GPRS enquanto estão fora do alcance de sua rede móvel doméstica. Isto é facilitado por meio de um GRX que transporta o tráfego de roaming usando GTP entre a Rede Móvel Terrestre Pública (PLMN) visitada e a rede doméstica.

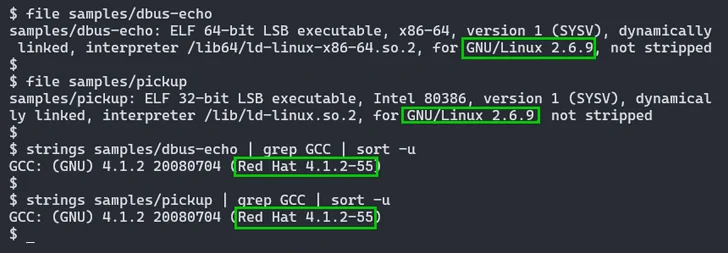

O pesquisador de segurança haxrob, que descobriu dois artefatos GTPDOOR carregados no VirusTotal da China e Itália, disse que o backdoor provavelmente está ligado a um conhecido agente de ameaça rastreado como LightBasin (também conhecido como UNC1945), que foi divulgado anteriormente pela CrowdStrike em outubro de 2021 em conexão com uma série de ataques direcionados ao setor de telecomunicações para roubar informações de assinantes e metadados de chamadas.

“Quando executado, a primeira coisa que o GTPDOOR faz é o próprio nome do processo – alterando o nome do processo para ‘[syslog]’ – disfarçado como syslog invocado do kernel”, disse o pesquisador. “Ele suprime sinais infantis e, em seguida, abre um soquete bruto [que] permitirá ao implante receber mensagens UDP que atingem as interfaces de rede.”

Em outras palavras, o GTPDOOR permite que um agente de ameaça que já tenha estabelecido persistência na rede de intercâmbio em roaming entre em contato com um host comprometido enviando mensagens de solicitação de eco GTP-C com uma carga maliciosa.

Esta mensagem mágica de solicitação de eco GTP-C atua como um canal para transmitir um comando a ser executado na máquina infectada e retornar os resultados ao host remoto.

GTPDOOR “Pode ser sondado secretamente de uma rede externa para obter uma resposta enviando um pacote TCP para qualquer número de porta”, observou o pesquisador. “Se o implante estiver ativo, um pacote TCP vazio criado será retornado junto com informações se a porta de destino estava aberta/respondendo no host.”

“Este implante parece ter sido projetado para ser instalado em hosts comprometidos que tocam diretamente a rede GRX – esses são os sistemas que se comunicam com redes de outras operadoras de telecomunicações por meio do GRX.”

Fonte: https://thehackernews.com/2024/02/gtpdoor-linux-malware-targets-telecoms.html

Comentários