Podemos confiar em navegadores da Web para nos proteger, mesmo que eles digam “https?” Não com o novo ataque BitB, que falsifica janelas SSO pop-up para roubar credenciais do Google, Facebook e Microsoft, e outros.

Já tivemos isso em nossos cérebros: antes de você clicar em uma página, verifique o URL. Em primeiro lugar, o conselho experimentado e geralmente, mas nem sempre verdadeiro, é verificar se a URL do site mostra “https”, indicando que o site é protegido com criptografia TLS/SSL.

Se fosse tão fácil evitar sites de phishing. Na realidade, a confiabilidade de URL não é absoluta há muito tempo, devido a coisas como ataques homógrafos que trocam caracteres de aparência semelhante para criar URLs novos, de aparência idêntica, mas maliciosos, bem como seqüestro de DNS, em que o nome de domínio As consultas do sistema (DNS) são subvertidas.

Agora, há mais uma maneira de enganar os alvos para tossir informações confidenciais, com um truque de codificação que é invisível a olho nu. A nova técnica de phishing, descrita na semana passada por um testador de penetração e pesquisador de segurança que atende pelo nome de mr.d0x, é chamada de ataque do navegador no navegador (BitB).

O novo método aproveita as opções de logon único (SSO) de terceiros incorporadas em sites que emitem janelas pop-up para autenticação, como “Entrar com o Google”, Facebook, Apple ou Microsoft.

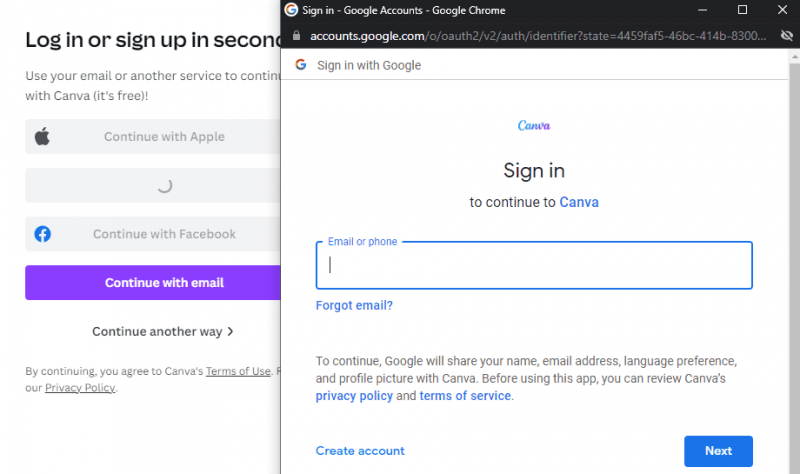

O pesquisador usou o Canva como exemplo: Na janela de login do Canva mostrada abaixo, o pop-up solicita que os usuários se autentiquem por meio de sua conta do Google.

É fácil fabricar um popup idêntico e malicioso

Atualmente, os pop-ups de SSO são uma forma rotineira de autenticação quando você entra.

Mas, de acordo com o post do mr.d0x, fabricar completamente uma versão maliciosa de uma janela pop-up é muito fácil: é “bastante simples” usar HTML/CSS básico, disse o pesquisador. Os pop-ups inventados simulam uma janela do navegador dentro do navegador, falsificando um domínio legítimo e possibilitando ataques de phishing convincentes.

“Combine o design da janela com um iframe apontando para o servidor malicioso que hospeda a página de phishing e [é] basicamente indistinguível”, escreveu mr.d0x. O relatório forneceu uma imagem, incluída abaixo, que mostra lado a lado uma janela falsa ao lado da janela real.

“Pouquíssimas pessoas notariam as pequenas diferenças entre os dois”, de acordo com o relatório.

JavaScript pode fazer a janela aparecer em um link, clique em botão ou tela de carregamento de página, continuou o relatório. Além disso, bibliotecas – como a popular biblioteca JavaScript JQuery – podem fazer a janela parecer visualmente atraente… ou, pelo menos, visualmente saltitante, conforme descrito no .gif fornecido na demonstração do pesquisador e mostrado abaixo.

Passando o mouse sobre links: outra proteção de segurança facilmente enganada

O ataque BitB também pode confundir aqueles que usam o truque de passar o mouse sobre um URL para descobrir se é legítimo, disse o pesquisador: se o JavaScript for permitido, a proteção de segurança se tornará ineficaz.

A redação apontou para a aparência geral do HTML para um link, como neste exemplo:

<a href=”https://gmail.com”>Google</a>

“Se um evento onclick que retorna false for adicionado, passar o mouse sobre o link continuará a mostrar o site no atributo href, mas quando o link for clicado, o atributo href será ignorado”, explicou o pesquisador.

“Podemos usar esse conhecimento para tornar a janela pop-up mais realista”, disseram eles, fornecendo este truque HTML visualmente indetectável:

<a href=”https://gmail.com” onclick=”return launchWindow();”>Google</a>

função launchWindow(){

// Lança a janela de autenticação falsa

retorna falso; // Isso garantirá que o atributo href seja ignorado

}

Mais uma razão para o MFA

Assim, a técnica BitB prejudica tanto o fato de um URL conter a designação de criptografia “https” como um site confiável, quanto a verificação de segurança de passar o mouse sobre ele.

“Com essa técnica, agora podemos melhorar nosso jogo de phishing”, concluiu o pesquisador.

É verdade que um usuário-alvo ainda precisaria acessar o site de um agente de ameaça para que a janela pop-up maliciosa fosse exibida. Mas uma vez que a mosca pousou na teia de aranha, não há nada alarmante para fazê-los lutar contra a ideia de entregar credenciais de SSO.

“Depois de chegar ao site de propriedade do invasor, o usuário ficará à vontade enquanto digita suas credenciais no que parece ser o site legítimo (porque o URL confiável diz isso)”, escreveu mr.d0x.

Mas há outras verificações de segurança que o ataque BitB teria que superar: ou seja, aquelas que não dependem da falibilidade dos olhos humanos. Os gerenciadores de senhas, por exemplo, provavelmente não preencheriam automaticamente as credenciais em um pop-up BitB falso porque o software não interpretaria o como uma janela real do navegador.

Lucas Budman, CEO da TruU, empresa de gerenciamento de identidade de força de trabalho sem senha, disse que, com esses ataques, é apenas uma questão de tempo até que as pessoas forneçam suas senhas para a pessoa errada, relegando assim a autenticação multifator (MFA) a “um único fator como a senha já está comprometido”.

Budman disse ao Threatpost na segunda-feira que a reutilização de senhas a torna particularmente perigosa, incluindo sites que não são habilitados para MFA.

“Desde que o nome de usuário/senha seja usado, mesmo com 2FA, ele fica completamente vulnerável a esses ataques”, disse ele por e-mail. “À medida que os maus atores ficam mais sofisticados com seus ataques, a mudança para a MFA sem senha é mais crítica agora do que nunca. Elimine o vetor de ataque eliminando a senha com MFA sem senha.”

Por MFA sem senha, ele está, é claro, se referindo ao abandono de senhas ou outros segredos baseados em conhecimento em favor de fornecer uma prova segura de identidade por meio de um dispositivo ou token registrado. O GitHub, por exemplo, fez um movimento nessa frente em maio de 2021, quando adicionou suporte para chaves de segurança FIDO2 para Git sobre SSH, a fim de impedir o sequestro de contas e promover seu plano de enfiar um garfo na segurança das senhas.

Os fobs FIDO2 portáteis são usados para autenticação SSH para proteger as operações do Git e evitar a miséria que se desenrola quando as chaves privadas são perdidas ou roubadas acidentalmente, quando o malware tenta iniciar solicitações sem a aprovação do usuário ou quando os pesquisadores criam maneiras inovadoras de enganar os globos oculares – BitB sendo um caso em questão.

Fonte: https://threatpost.com/browser-in-the-browser-attack-makes-phishing-nearly-invisible/179014/

Comentários