Foi observada uma “campanha multifacetada” que abusava de serviços legítimos como o GitHub e o FileZilla para distribuir uma série de malware de roubo e trojans bancários como o Atomic (também conhecido como AMOS), Vidar, Lumma (também conhecido como LummaC2) e Octo, fazendo-se passar por software credível como o 1Password, Bartender 5 e Pixelmator Pro.

“A presença de múltiplas variantes de malware sugere uma ampla estratégia de segmentação entre plataformas, enquanto a infra-estrutura C2 sobreposta aponta para uma configuração de comando centralizada – possivelmente aumentando a eficiência dos ataques”, disse o Insikt Group da Recorded Future em um relatório.

A empresa de segurança cibernética, que monitora a atividade sob o nome GitCaught, disse que a campanha não apenas destaca o uso indevido de serviços autênticos da Internet para orquestrar ataques cibernéticos, mas também a dependência de múltiplas variantes de malware direcionadas ao Android, macOS e Windows para aumentar o sucesso. avaliar. As cadeias de ataques envolvem o uso de perfis e repositórios falsos no GitHub, hospedando versões falsificadas de softwares conhecidos com o objectivo de extrair dados confidenciais de dispositivos comprometidos. Os links para esses arquivos maliciosos são então incorporados em vários domínios que normalmente são distribuídos por meio de malvertising e campanhas de envenenamento de SEO .

O adversário por trás da operação, suspeito de serem atores de ameaças de língua russa da Comunidade de Estados Independentes (CEI), também foi observado usando servidores FileZilla para gerenciamento e distribuição de malware.

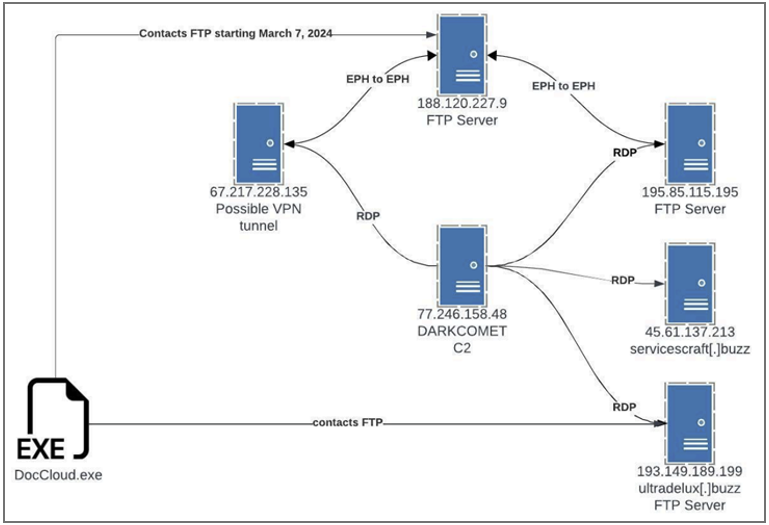

Uma análise mais aprofundada dos arquivos de imagem de disco no GitHub e da infraestrutura associada determinou que os ataques estão vinculados a uma campanha maior projetada para entregar RedLine, Lumma, Raccoon, Vidar, Rhadamanthys, DanaBot e DarkComet RAT desde pelo menos agosto de 2023.

A via de infecção do Rhadamanthys também é notável pelo fato de que as vítimas que acessam sites de aplicativos falsos são redirecionadas para cargas hospedadas no Bitbucket e no Dropbox, sugerindo um abuso mais amplo de serviços legítimos. O desenvolvimento ocorre no momento em que a equipe de Inteligência de Ameaças da Microsoft disse que o backdoor do macOS, codinome Activator, continua sendo uma “ameaça muito ativa”, distribuída por meio de arquivos de imagem de disco, representando versões crackeadas de software legítimo e roubando dados de aplicativos de carteira Exodus e Bitcoin-Qt.

“Ele solicita ao usuário que o deixe rodar com privilégios elevados, desativa o macOS Gatekeeper e desativa a Central de Notificações”, disse a gigante da tecnologia. “Em seguida, ele baixa e inicia vários estágios de scripts Python maliciosos de vários domínios de comando e controle (C2) e adiciona esses scripts maliciosos à pasta LaunchAgents para persistência.”

Fonte: https://thehackernews.com/2024/05/cyber-criminals-exploit-github-and.html

Comentários